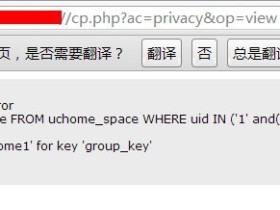

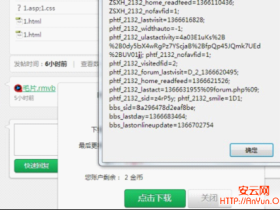

显示不全请点击全屏阅读 昨天发现有人暴出了cmseasy v5.5的任意文件上传漏洞,还附带了exp。利用该漏洞可以直接上传webshell等恶意文件,危害巨大且目前官方还未出任何补丁,这里做一下简单...

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客

Seay信息安全博客