Weblogic反序列化漏洞的解决方案基于网上给的方案有两种:第一种方案如下使用SerialKiller替换进行序列化操作的ObjectInputStream类;在不影响业务的情况下,临时删除掉项目里...

WEB安全

WEB安全

WEB安全

WEB安全

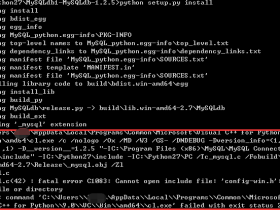

Python

Python

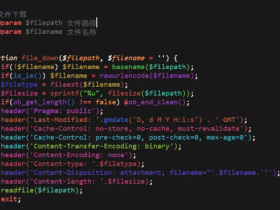

WEB安全

WEB安全

WEB安全

WEB安全

WEB安全

WEB安全

WEB安全

WEB安全