http://192.168.136.131/sqlmap/mysql/get_int.php?id=1当给sqlmap这么一个url的时候,它会: 1、判断可注入的参数 2、判断可以用那种SQL注入...

知识科普

知识科普

漏洞科普:对于XSS和CSRF你究竟了解多少

随着Web2.0、社交网络、微博等等一系列新型的互联网产品的诞生,基于Web环境的互联网应用越来越广泛,企业信息化的过程中各种应用都架设在Web平台上,Web业务的迅速发展也引起黑客们的强烈关注,接踵...

知识科普

知识科普

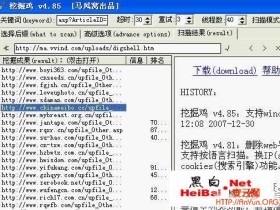

教你拿站和找关键词思路(图)

目标这个站 http://www.chinaweibo.cc/upfile_Other.asp 这个漏洞我刚看了看成功率10%左右吧 我觉得这个数字就不低了 毕竟是批量拿webshell~~~ 关于上...

后门程序技术知识深解

后门程序又称特洛伊木马,其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作。后程序和电脑病毒最大的差别,在于后门程序不一定有自我复制的动作,也就是后门程序不一定会“感染”...

知识科普

知识科普

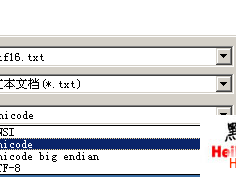

Unicode的消息介绍

基本知识 字节和字符的区别 Big Endian和Little Endian UCS-2和UCS-4 UTF-16和UTF-32 UTF-16 UTF-32 UTF-8 基本知识 介绍Unicode之...

知识科普

知识科普

浅谈文件捆绑技术方式(图)

随着恶意代码的发展越来越广泛,以及其强大的破坏性和更多样的传播方式,给人们带来更多的危害。叶子在前面的文章中已经跟大家谈过恶意代码的基本概念以及对其的研究分析流程。在本篇文章中叶子将给大家介绍一下恶意...

简介六大数据库攻击手段

普通的黑客从进入到退出一次数据攻击只需用不到10秒钟时间就可完成,这个时间对于数据库管理员来说即使注意到入侵者都几乎不够。因此,在数据被损害很长时间之前,许多数据库攻击都没有被单位注意到。 令人奇...

Cmd模式下的入侵技术大全

Cmd Shell(命令行交互)是黑客永恒的话题,它历史悠久并且长盛不衰。 本文旨在介绍和总结一些在命令行下控制Windows系统的方法。这些方法都是尽可能地利用系统自带的工具实现的。 文件传...

DoS攻击简述

DoS攻击由于攻击简单、容易达到目的、难于防止和追查越来越成为常见的攻击方式。对它的总体了解,成为有效避免,查找原因,制订对策提供有用的帮助。 DoS(Denial of Service...

nbtstat命令详解

NBTSTAT命令可以用来查询涉及到NetBIOS信息的网络机器。另外,它还可以用来消除NetBIOS高速缓存器和预加载LMHOSTS文件。这个命令在进行安全检查时非常有用。 用法:nbtst...