一、IIS 5.x/6.0解析漏洞IIS 6.0解析利用方法有两种1.目录解析/xx.asp/xx.jpg2.文件解析wooyun.asp;.jpg 第一种,在网站下建立文件夹的名字为 .a...

WEB安全

WEB安全

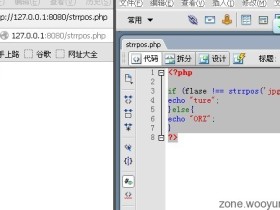

php上传绕过及缺陷经验解说

1) GIF89A伪造文件头上传. 缺陷:文件只验证上传Type是否为image/gif等这样的类型,GIF89A是用CA32m 等这些反汇编16进制工作在文件头获取的! ...

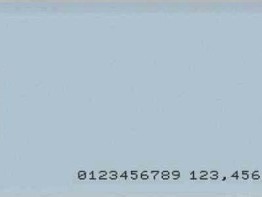

ID卡是如何制作的

ID卡是日常生活中用到比拟多的卡了,像公司里面门禁系统、考证系统、电梯系统都需求ID卡,开门要刷卡、考证要刷卡,座电梯也要刷卡,那么这种常见的呢? 安云网告诉你ID卡是如何制作的:首先第一点,我们要弄...

知识科普

知识科普

ID卡与IC卡的区别以及ID卡与IC卡的辨别

IC卡与ID卡的辨别从外观上卡钥匙扣卡一般都是ID卡,厚卡(一边带方孔,如下图ID厚卡)一般都是ID卡,下面主要就区分IC薄卡和ID薄卡。 &nb...

风土人情

风土人情

2015动作剧情《骇客交锋》BD中英双字1280高清

◎译 名 骇客交锋/赛博/黑客特攻(港)/黑帽骇客(台)◎片 名 Blackhat◎年 代 2015◎国 家 美国◎类 别 动作/犯罪/剧情/神秘/惊悚◎语 言 英语◎字 幕 中英双字◎...

逆向工程

逆向工程

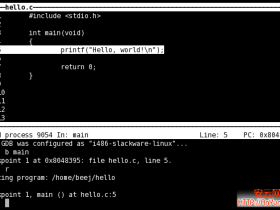

Linux编程基础——GDB(查看数据)

查看栈信息当程序被停住了,首先要确认的就是程序是在哪儿被断住的。这个一般是通过查看调用栈信息来看的。在gdb中,查看调用栈的命令是backtrace,可以简写为bt。 ...

一次ELF文件的解构之旅

ZZ 黑客志 http://heikezhi.com/2011/09/15/hackme-deconstructing-an-elf-file/一个朋友最近发给我一个他编写的据称很难破解的程...

风土人情

风土人情

“五四”青年节,致敬青春

青春,是一场场考试,是宽大的校服,是上铺的兄弟,是扎着马尾的害羞姑娘;更是成长担当,一心追梦,哪怕万人阻挡,也不曾投降的勇气和力量。青春不是年华,而是心境。每一个在青春里拼劲全力的用心的人,都是最勇敢...

知识科普

知识科普

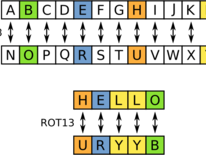

ROT13加密算法

ROT13(回转13位,rotateby13places,有时中间加了个减号称作ROT-13)是一种简易的置换暗码。它是一种在网路论坛用作隐藏八卦、妙句、谜题解答以及某些脏话的工具,目的是逃过版主或管...

业界关注

业界关注

比特币敲诈病毒疯狂传播 FBI悬赏300万美元通缉

4月30日,小徐的电脑受到“CTB-Locker”入侵后寻求帮助。新京报记者 吴江 摄 新京报讯 (记者何光 实习生刘思维)近日,一种名为“CTB-Locker”的比特币敲诈病毒在国内爆发式传播,...