- A+

故事要从我搜索「wangyanqiang. natappvip.cc」开始讲起,非常遗憾,我距离真相,只差一次点击。

当时我不是在西安一码通的小程序使用的服务网址列表中,看见一个「wangyanqiang. natappvip.cc」的服务网址吗?

然后我惯例搜索了一下,在某个Gitlab代码库里发现了同样的一段代码,当时我也是太紧张了,误以为这个网站是代码库的镜像,就把核心线索轻轻放过去了,而真相,就在这个网站上。

点开这个链接,我就发现了这个代码库和代码。我当时只要回到这个Gitlab代码库的首页——大家猜我会发现什么?

我会发现西安一码通小程序的全部代码!!!而在我的文章发出来之后,这个代码库的维护者以光的速度把这个代码库下线了。幸好网页上缓存还在,能够证明我说的是真话。

这是一个2021年12月24日的缓存,代码库的IP地址是117.32.154.22,跟前面的核酸检测预约小程序的地址完全一致,对吧?这说明,这个公开网络上可以搜索得到的Gitlab代码库,很可能是西安一码通小程序的代码库!

我们看看这个代码库都有什么。

1、xian-code-wechatapp 西安一码通微信小程序,最后更新日期在2020年9月15日

2、wechat-antiepidemic 微信小程序-防疫码(我差点又少打了一个i),最后更新日期在2020年9月30日

3、核酸检测预约小程序,最后更新日期在2021年11月22日

4、console-security 控制台,最后更新日期在2020年7月20日

很合理,甲方提出西安一码通要增加核酸检测预约的功能,然后开发人员在这个代码库上就增加了「核酸检测预约小程序」的代码,并且正式部署发布了。证据在西安本地宝上。

我再查一下这个代码库的IP归属地(117.32.154.22),也是在陕西电信的。

有网友跟我爆料说,他根据我的提示,搜索到了这个gitlab,检索到了真正的xian-code-wechatapp 仓库,对比代码后,跟西安一码通的代码是高度相似的。

我利用公开信息做了检索,查到相关开发人员的注册信息为某公司人员公司邮箱,正是此次外包供应商之一,而另一个开发人员,从公开信息看像是外包。所以请某公司不要再投诉我了,我说的都是真话。我做错了老老实实挨骂,你们做错了也请立正挨骂好不好?

从上述证据链条来看,这个代码库中的代码,大概率就是西安一码通小程序的源代码,这个代码库,就是前端团队做开发时候的私有仓库。

把涉及到西安1300万人口的防疫健康码的信息系统源代码放在公网代码库上,开发团队的管理细粒度和安全防范意识,真的是薄弱到让人出离愤怒。

太不正规了!

小程序等于是前端,把代码库放在公网上,等于所有源码完全暴露在互联网上。黑客不用抓包就可以看到接口怎么请求,比如如何调用data.xa.gov.cn这个西安大数据管理局网站。

第一个风险,黑客可以通过爆破的方式盗走数据,第二个风险,是黑客可以随时随地对接口进行ddos攻击,直接把网站搞瘫痪;我现在都会怀疑1月4日西安一码通服务崩掉,是不是被某些不怀好意的人ddos攻击了。

这样也能解释,黑客为什么要故意建立一个李鬼网站testian.cn了。为什么所有二级域名都一模一样?因为黑客已经看到了西安一码通的全部源代码,哪些网址对外开放服务,黑客是门儿清的。

而第三个极低可能的风险,是黑客有可能用这个代码,在testxian那个美国服务器上搭建一个一模一样的西安一码通,等于做了一个李鬼网站,反正生成的二维码和界面,都是一模一样的。但是这种假的防疫码小程序,绝对不可能通过腾讯的审核。

而第四个可能性最小的风险,是黑客先攻破了117.32.154.22这个西安一码通的代码库,然后提交了一版修改,在其中把testixian网址改成了testxian;接下来用DDoS瘫痪掉西安一码通,赌开发团队会不会回滚历史版本,实现狸猫换太子的操作。

事实上西安一码通在12月22日,已经回滚过一次了。但是小程序代码里的业务域名,如果在白名单没有配置,是根本跑不起来的,所以,会不会是业务域名被改动,才导致西安一码通在1月4日再次崩溃?

我反查了一下注册testxian.cn的这个宁某某,也找到了他的QQ(已经隐藏),通过注册邮箱反查,我发现这位大兄弟一直在注册各种奇怪的域名组合,

然后大部分域名解析的地址,都会导流到跟testxian.cn一样的IP地址103.224.182.249上,但是他注册别的域名时,基本上只会绑定一个一级域名,为什么在注册testxian.cn之后,会一股脑的注册了9个跟正版李逵一样的二级域名呢?这可不是蹭热度能解释的。

打开他注册的域名,比如socpk.cn,打开是这个样子的;

一路点下去,发现会导流到一个naasonscience.com的网站,而这个网站还让我有点肝颤,大家感受一下。但是这块的原理,我就不大了解了,希望高手帮我解惑。

总结

1、开发团队层层外包,管理松散,甚至不规范到把代码库放在公网上,而且还被搜索引擎检索得到,黑客毫不费力就得到了西安一码通的全部代码;也有理由怀疑黑客已经攻破了这个代码库的后台。

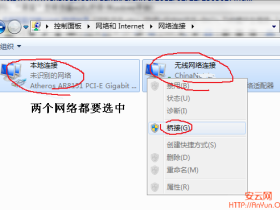

2、西安一码通开发团队还使用内网穿透服务,存在严重数据安全隐患——数据走第三方后,谁来保证数据安全?这可是西安市民的个人信息和防疫数据。

3、宁某某在2021年12月31日建立了一个高仿李鬼网站testxian.cn,而且注册了跟正版完全一致的9个二级域名。目的不明,但肯定不是好人及以上身份。这个人注册的其他域名,会指向一个做医学研究的英文网站。

4、2022年1月4日,西安一码通再次崩溃。次日,西安大数据管理局局长刘军被撤职。

开发团队有漏洞、管理松散、有人建立了高仿网站、西安一码通二次崩溃,这其中究竟有没有关联呢?局外人不得而知。

但是西安一码通花了2583万(来自西安市大数据资源管理局(汇总)2020年度部门决算),其中花了几百万购买了安恒信息的安全产品,还有启明星辰的网络安全服务外包392万,不能说对安全不上心,但是这也架不住开发团队把代码库放在公网这种自毁安全长城的操作啊!

西安一码通宕机,背后有没有黑客作祟,我不得而知;但是从我发现的线索来看,黑客有了代码,就完全不需要暴力破解这种攻击行为,直接绕开各种安全防范手段,进行定点爆破,也是很轻松的事儿。

在互联网时代,业务和数据安全防范意识,真的要时刻铭记在心;因为你不知道有多少双眼睛,在暗地窥伺着宝贵的数据,保障安全,要靠所有人共同的努力。我的微信「heyrenyi」,欢迎热心网友加我提供线索,人人为我,我为人人。

PS1:感谢一位不愿意暴露ID的热心大厂开发者的技术指导!

PS2:在互联网时代,大家明白信息搜索的价值了吧?

PS3:源代码放在公网这个事,已经神奇得超出了我的认知范围,就像把金库钥匙放在银行门口石狮子嘴里一样,某公司好自为之吧。

公众号

公众号

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-