需要准备: 邮箱:用于注册账户 身份证注册主机或者服务器 记事本:记录好账号信息和数据库信息 步骤: 注册域名 创建服务器 域名解析(重要!) 搭建 WordPress 基本使用 发布文章 主题安装 ...

系统文档

系统文档

系统文档

系统文档

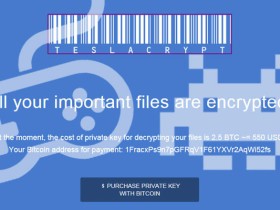

WooYun-Drops

WooYun-Drops

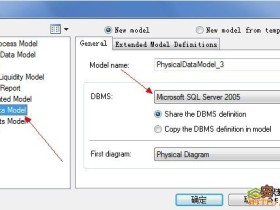

MSSQLSERVER

MSSQLSERVER

![[讨论]PHPCMS V9 WAP模块注入漏洞EXP |](http://anyun.org/wp-content/themes/anyun_begin/timthumb.php?src=/uploads/allimg/c170213/14Vc425422K0-5c33.png&w=280&h=210&a=&zc=1) Seay信息安全博客

Seay信息安全博客

JAVA

JAVA

神兵利刃

神兵利刃