- A+

该篇是3篇系列中的第2篇(可在此读第1篇)。 第1和2两部分详细的介绍了我们自身团队(Matt Jakubowski, Daniel Chechik和我)所做的用于攻击的恶意软件。 在第3部分,我们的同事Garret Picchioni将发布更多的关于现场和无线攻击部分的技术细节。

简单总结一下第1部分:我们编写了与平台无关的恶意软件,经过几番处理,安装在了Adam妻子的手提电脑上,等待再次与手提电脑建立连接。 最终,那晚深夜,我们再次收到了连接,故事继续着。

图1:我们所编写的用于此次行动的恶意软件的图片(当然不是啦,来自热播的电影,《剑鱼行动》(Swordfish))

第3步:进一步的妥协与收获

这次行动整体的目标不是很明确。只是想造成尽可能大的假设性破坏。为此,我们希望尽可能多的获取到Adam的帐号权限、敏感信息。我们进入Adam妻子的手提电脑后,就开始翻查文档目录、下载目录和桌面。不幸的是,整个行动期间,与手提电脑的连接总是很快就丢失了,大概10到20分钟。

检查目录的大小后,发现由于访问时间的限制,无法下载所有的东西。 所以,我们索引了目录中的文件名称,这样当手提电脑再次上线时,我们就可以优先处理那些我们想要获取的文件。

手提电脑再次上线时,我们从文档目录拷贝了一些文件,大多数是PDF格式的。虽然都没有包含密码,但我们的确找到了工资表,W-2表格,信用卡收据和一些其他敏感文件。这些文件为我们提供了大量的关于Adam和他家人的信息,这足以让一个真正的罪犯窃取他们的身份了。此外,如果我们想要进行社工的话,可以借助这些文档中的信息。

与手提电脑短暂的连接,似乎是由于Adam妻子只是短暂的开启手提电脑造成的。后来我们了解到她在旅行,没有充电电源。 她在限制对手提电脑的使用,以便节省电源。唉,她不知道,这给我们带来了多大的麻烦。

由于这个的影响,每次连接建立时,我们都得快速的行动。Jaku搞了个告警系统,每当收到Adam妻子手提电脑的连接后,就会给他和Garret发送消息。一旦我们收到告警,就会放下手头的活,尽快的登录手提电脑,不浪费哪怕一分钟的访问时间。你可以想象这样的场景:当大伙正在吃午饭时,突然听到大声的告警声,两个小伙子就立即掏出手提电脑,疯狂的敲击键盘。我敢说还有一个可看的场景:晚间11:30,当Garrret和Jaku行驶在纽约Interstate 278高速上,收到告警信息后,如何立即投入行动的。

但当时,我们还没有对系统的完全管理权限。我们被局限在能看的数据和所能做的修改上。 比如,虽然能建立SSH连接,但由于额外的权限,我们不能开启VNC屏幕共享。

即便这些受限的访问,也足够强大了,允许我们没有密码也能进行一些操作。因为短暂的访问时间,每当连接重新建立时,我们将一些命令自动化运行了。其中一个命令导出了手提电脑连接到和保存的无线网络信息。这帮我们确认了Adam家所用的无线访问节点。(更多的关于我们这次行动的无线方面的信息将在第3部分讨论)。

我们目前的访问权限也可以下载到Adam妻子的苹果钥匙链文件(Apple Keychain file)。

OSX的钥匙链文件存储了你的所有程序、访问的网站和连接的无线网络的所有密码,这样你就不用每次都输入了。没错,钥匙链文件比那些赫然放在桌面,包含着用户名和密码的文本文件安全多了。该文件用OSX登录密码进行了加密,但我们还没有该登录密码。没有密码,我们也能读取到存储的帐号用户名,但不包含相应的帐号密码。这些帐号看起来很诱惑啊,更加提升了我们获取访问权限的欲望。所以我们开始快速的线下破解这个钥匙链文件。

就在成功的下载到钥匙链文件后,Adam的妻子再次关闭了手提电脑。

接下来的几天我们尝试着破解该文件,但没有成功。无法破解的事实困扰着我们。貌似密码相当复杂。最后发现是我们所用的破解程序有个bug,导致无法成功破解。就在我们行动结束后的几天,该bug被修复了。

随着时间的流逝,我们远程访问手提电脑的机会越来越少了。 每次都是连接几分钟,再次断开。我们决定,当下次手提电脑再次连接时,我们拷贝Firefox、Chrome和Safari浏览器的配置目录和cookie信息,好好研究它们,或许会有助于我们的破解。这三款浏览器都安装了,也成功的获取到了它们的配置文件。

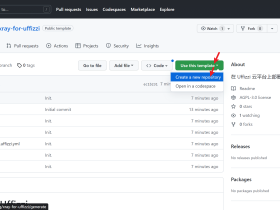

在Firefox的配置文件里,我们找到了一些保存的密码。 由于它是明文存储的,我们轻而易举的就看到了。我们用那些密码来破解钥匙链文件,但都没有成功。此刻,我们想到了另外一个主意。狂饮的那个夜晚,我们计划抓取到Adam妻子的密码——创建一个假的登录提示框。为避免引起怀疑,模仿OSX用户通常看到的那种。

第二天早上,Jaku创建了如下你看到的提示框。我敢确定,那家伙一夜未睡。他的程序将会如下提示Adam的妻子:

图2:Jaku做的用于收集密码的图形界面程序

这里的“Name”字段会事先填充用户的全名,其他的功能也会像OSX中正常的密码提示那样,此外,它还将记录捕捉到的用户名和密码。试了几次,最终Adam的妻子还是输入了她的密码。

我们用刚获取的密码来破解钥匙链文件,成功啦!现在我们对手提电脑有了完全的控制权。

有些网站在我们登录时,会抛出告警信息,因为我们是从不同的IP地址登录的。所以我们决定最好是从Adam和他妻子家里的访问节点进行登录。手握帐号和密码,我们很快就开车来到了Adam家附近。

到达之后,我们首先用iCloud服务检查了屋内的苹果设备。确认Adam和妻子没在屋里,我们才能毫无察觉的工作。我们将钥匙链里的认证一个个的过了一遍,登到相应的网站上。

列表上的有的密码无效了,我们就根据钥匙链中的其他密码对其进行猜测,大都成功了。 然后我们来到了一个银行网站。

这个银行网站有点挑战,因为如果我们试图从未知的设备登录时,它就会要求短信或者电话所发送的认证码。 我们用了之前获取的存储在Firefox浏览器中的cookie来模仿她的设备,欺骗网站认为正是Adam妻子在登录。

此刻,没有太多的空闲时间了,获取到一系列的帐号和文档信息后我们决定该结束了:

W2文件 Adam的Twitter帐号 iCloud帐号 Amazon帐号 银行账户 其他的帐号信息

是该结束对本次“黑记者”行动的恶意软件方面的技术细节解读了。总的来说,这是我所参与的最有趣的一次行动。由于一些限制(最大的一个就是不被拘捕),我们没有“完全的犯罪”,但我想,你肯定也会赞同的:这大体上代表了一个攻击者在对付个体目标时将会发生的。

我想感谢更多的人,他们曾帮助了此次行动——Garret, Jaku, Daniel Chechik, Wendel Henrique, Jonathan Werrett, and Keith Lee. Wendel, Jonathan, 和Keith在本文中没有提及,但他们的确帮了大忙。

(未完待续)

翻译:徐文博

Mattew Jakubowski(@jaku) 对此文的编写做出了贡献。

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-