- A+

WebRTC,一种用于web通信的协议,最近它的一个漏洞被爆出。它可以显示本地用户的IP地址,即使他们已经通过使用虚拟私有网络加长字节来隐藏自己。

Daniel Roesler,涉足加密学的San Francisco研究院,上周在GitHub上发表了一个示例,阐述了漏洞是如何工作的。

Roesler 的概念验证(proof-of-concept)显示了网站是如何向STUN制造请求的。STUN(Session Traversal Utilities for NAT),服务器 —— 回送包含客户端IP地址和端口的ping —— 从服务器的视角。用户的本地和公网IP地址可以用JavaScript从这些请求中收集到。

从WebRTC诞生之初,研究者就开始怀疑协议可以被用来显示本地IP地址。Roesler的slick的概念验证描绘了一个潜在的安全和隐私后果,过去几个月中随着浏览器持续地采用这项技术,这个后果开始被更多意识到。

更令人担忧的是,Roesler声称:这些执行adblocker的用户也无法阻止STUN请求被制造,因为它们在正常的请求程序中产生。

“These STUN requests are made outside of the normal XMLHttpRequest procedure,所以在开发者控制台是不可见的,或者不可以通过插件如AdBlockPlus或Ghostery来阻止,”Roelser在他的Github页面写道。

许多担心隐私的用户使用像AdBlockPlus和Ghostery之类的插件,然后通过代理或者VPN访问Internet,以便使他们的IP地址处于保密状态。It could be reasoned that the hole bypasses much of the premise of using a VPN.

在此之上,Roesler声称用户应当警惕利用这个漏洞的广告。

在他的GitHub页面,Roesler写道:如果广告被设置在使用通配符域名的STUN服务器上,他们可以使用这些请求来做在线跟踪,可能会导致大堆额外问题,并且使得广告上更容易来识别用户。

目前,受限于WebRTC的部署方式,这个问题主要影响的是在Windows上使用Google Chrome或者Mozilla Firefox的客户。

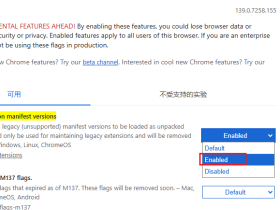

用户可以在这两个浏览器中禁止WebRTC,Firefox用户可以在浏览器地址栏中键入“about:config”,然后将”media.peerconnection.enabled“设为 False,Chrome用户可以在地址栏中键入”chrome://flags/“,然后使能”Disable WebRTC device enumeration“(禁止WebRTC设备枚举)。

也有一些可以消除这个隐患的插件,如Chrome的WebRTC block extension或者ScriptSafe,Firefox的NoScript。

WebRTC(Web Real-Time Communication),是一个由Google主导的开源项目,用于浏览器到浏览器的通信,包括语音通话,视频聊天等等。HTML5协议,实际更多是API目录,降低了对插件的依赖,已经在Firefox(Version 34)客户端得到部署。Google在2011年就开始首先在Chrome中集成WebRTC,但是直到去年夏天才在他的一些App如Hangout中,完全采用了WebRTC平台。

并不清楚Google是否曾经定位这个问题,或者这就是个天生的漏洞,用户不得不显示他们的地址。Google并未立即对此做出响应。

WebRTC leak test URL:

https://browserleaks.com/webrtc

原作者:Chris Brook

原文地址:https://threatpost.com/webrtc-found-leaking-local-ip-addresses/110803/

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-