- A+

受影响系统:

GNU glibc < 2.18

不受影响系统:

GNU glibc 2.18

描述:

--------------------------------------------------------------------------------

BUGTRAQ ID: 72325

CVE(CAN) ID: CVE-2015-0235

glibc是GNU发布的libc库,即c运行库。glibc是linux系统中最底层的api,几乎其它任何运行库都会依赖于glibc。

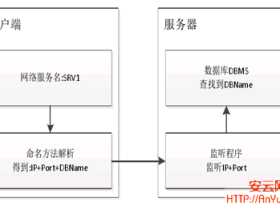

glibc 2.18之前版本中,__nss_hostname_digits_dots()函数存在堆缓冲区溢出漏洞,gethostbyname()及gethostbyname2() glibc函数调用时会用到该函数。如果远程攻击者可以调用这些函数中的任意一个,即可利用此漏洞以当前用户权限执行任意代码。虽然2013年5月21日已经修复了此漏洞(介于glibc-2.17及glibc-2.18之间的版本),但并未当成漏洞,目前现在影响例如:Debian 7 (wheezy), Red Hat Enterprise Linux 6 & 7, CentOS 6 & 7, Ubuntu 12.04等大多数的Linux发行版。

此漏洞触发严重依赖应用程序调用gethostbyname()的方式,需要满足多个条件才能触发漏洞。目前看绝大多数的本地SUID程序和服务程序不受影响。目前已知受影响的应用程序为exim4邮件服务程序,如果设置了对HELO和EHELO命令进行额外安全检查(非默认配置),则可以远程执行任意代码。

<*来源:Qualys

链接:https://bugzilla.redhat.com/show_bug.cgi?id=CVE-2015-0235

http://www.openwall.com/lists/oss-security/2015/01/27/9

*>

建议:

--------------------------------------------------------------------------------

厂商补丁:

GNU

---

目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载:

http://www.gnu.org

https://sourceware.org/git/?p=glibc.git;a=commit;h=d5dd6189d506068ed11c8bfa1e1e9bffde04decd

参考:

http://www.openwall.com/lists/oss-security/2015/01/27/9

https://community.qualys.com/blogs/laws-of-vulnerabilities/2015/01/27/the-ghost-vulnerability

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-