- A+

2014年注定是车联网入口争夺兴起的一年,同样,安全像影子一样紧跟其后。在2010, 2011年和汽车安全研究有关的2篇学术论文之后,直到2013年下半年汽车安全随着移动互联网安全的延伸这个话题才又一次引起人们的注意。

到目前为止,针对汽车的攻击基本都是通过OBD2进行的,用计算机联接或者无线连接,无非是控制汽车某些功能,对于汽车诊断行业的高手都是小儿科啊,但对于安全行业还是件新鲜事。

我作为一个传统安全的研究人员和汽车诊断行业人士阿强在本文就防护汽车OBD攻击的问题讨论一下目前公布的两种不同解决思路和对应的演示产品,就当抛砖引玉。这两种方案分别是Charlie/Chris研究小组和移动安全初创公司VisualThreat提出的. 后者已经在7月份的SyScan360会议, 前者将要在8月初的黑客大会上公布他们殊路同归的防止汽车攻击的硬件演示产品。

Charlie和Chris

先说西班牙流派的Charlie和Chris,他们去年到现在先后在BLACKHAT,SYSCAN 等会议上发表他们的研究成果(黑大上的安全会议),针对几款车型做了攻击的测试,现在他们马上要在下个星期的黑客大会上介绍他们的防止汽车攻击的硬件演示产品。目前他们具体的硬件产品细节不得而知,但是在对他们研究的报道上能隐约看到一些影子。

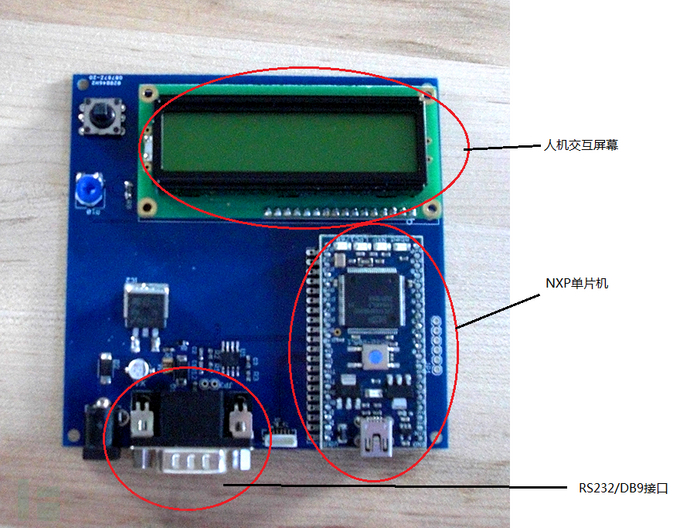

他们在CAN总线开发板上设计的,图中红色圆圈分别标注通信接口,NXP单片机和人机交互屏幕。通信接口看起来像RS232,可以连接电脑或者OBD转换口。NXP单片机用来进行编程来实现异常汽车总线流量监测算法,最后是一块人机交互的屏幕。这块设备可以监听CAN总线流量,进行一分钟的自学习,然后进行异常监测。如果发现异常会切断CAN总线高级功能防止外界攻击对车辆敏感部件的控制。如果没有猜错的话,他们的设计只是监控总线上的异常数据,并没有办法使攻击指令阻止在总线之外.如果发现异常,将会警告汽车系统关闭某些功能的相应,即使是正常的操作也不行,直到汽车再次发动.

我发现问过他们,他们的回复是“Ours doesnot have anything to do with obdii specifically”

(原图)http://www.wired.com/wp-content/uploads/2014/07/carhack.jpg

这种方法类似传统网络入侵检测方法里面的anomaly detection.

优点:

通用的方法,适合很多车型,不涉及内部私有协议. 可以在汽车内部部署,不一定非要外接到OBD端口中. 不依靠OBD接口

缺点:

所有异常监测方法都逃避不了的高误报率的缺陷. 网络入侵检测中的异常检测方法在安全产品中只是辅助作用,不同网络协议解析是基本的检测手段.这在汽车总线流量检测也应该是相似的.所以建议此方法也要考虑汽车协议解析.

被动监听,不能主动阻止恶意指令进入汽车总线.

黑客大会拭目以待, 等他们披露详细信息后我们再来看.

VisualThreat

下面介绍VisualThreat公司的OBD2防火墙演示产品。这家公司是华人创办的,硅谷和上海各有办公室。汽车安全是他们过去几个月的一个新的研究方向。由于公司主要业务是移动应用威胁防护,所以他们在今年SyScan360会议上采用手机应用方式无线对汽车进行控制也不为奇怪了。此外,他们还发现了目前国内市场上不少OBD盒子和对应的移动应用中存在的安全隐患,即可以直接通过这些盒子对汽车进行控制。

VisualThreatOBD2 防火墙

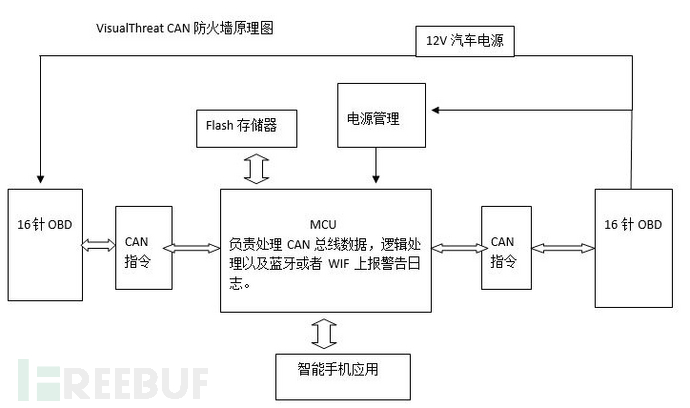

如上图,微控制器控制两路CAN收发通道。电源管理的DC/DC负责将汽车蓄电池电压转变为CAN防火墙需要的电压;Flash存储器存储一些配置信息;蓝牙/WIFI通信模块负责MCU与手机设备进行信息交互。

工作原理:

CAN防火墙通过OBD接入汽车的OBD接口,接收来自CAN总线的数据,并把数据转送出去,不影响外部OBD设备对汽车ECU的广播数据获取。这样可以容易地和其他OBD2盒子共同使用。

当有外部OBD设备连接到防火墙上时,防火墙会接收外部OBD设备发送的CAN数据,此时MCU会将此数据转交给逻辑处理模块处理,如果认为CAN指令在目前使用状态下是安全的,则予以放行;否则则拦截此命令,并通过蓝牙或者WIFI给手机应用报警。

移动应用可以对防火墙进行更新和设置。

这种防火墙的主要优势:

串联保护,不会让外部设备通过OBD接口往汽车总线上发送危险的指令,杜绝了危险的发生。 可以方便地集成到现有的其他厂家OBD盒子产品中去。同时通过手机应用进行外围的泛安全的功能补充。 误报率低,容易控制。 可以和外围手机应用结合, 通过手机应用配置和更新防护参数.

缺点:

针对不同的车型,要有相应的修改。 用于OBD外部部署,不涉及汽车内部部署或者ECU部分。 依赖OBD接口.

从这种设计思路来看,结合最近谷歌和苹果推出的汽车移动应用开发接口,产品更倾向于通过手机应用提供汽车泛安全的应用,也符合VisualThreat公司的移动应用安全审计的产品方向,即通过汽车指令入口加上对未来出现的大量汽车应用的安全审计提供整体解决方案。

结束语

上面的两款演示分别通过OBD外部和内部进行的,有较好的互补性。它们都是以传统安全行业的视角来做汽车安全解决方案。如果读者有来自汽车行业的高手,希望能一起交流,看看以汽车诊断的思路如何去防御攻击。FreeBuf面向群体广泛,应该不乏好的思路。目前大多数汽车厂商对这些研究工作保持缄默。汽车安全市场也仅仅不是围绕OBD盒子进行的。汽车安全的故事有了开头,还需要我们去构思后半部分。

- 我的微信

- 这是我的微信扫一扫

-

- 我的微信公众号

- 我的微信公众号扫一扫

-